Compreendendo oracles e sua evolução

Este módulo apresenta o problema central que oracles resolvem: conectar blockchains isolados com dados do mundo real. Ele explica o problema oracle, traça as primeiras soluções centralizadas e mostra como as redes oracle descentralizadas surgiram para reduzir pontos únicos de falha. Os alunos também descobrirão os diferentes tipos de oracle, a mecânica de verificação e entrega de dados e a transição para designs programáveis que adicionam computação, aleatoriedade e comunicação entre cadeias.

Por que as blockchains precisam de oracles

Contratos inteligentes são executados de forma determinística para que cada nó alcance o mesmo resultado a partir das mesmas entradas. Essa propriedade garante o consenso, mas isola as cadeias do mundo externo. Sem uma maneira de consumir informações do mundo real, os contratos inteligentes só podem reagir a eventos on-chain. Mercados, seguros, logística, jogos, identidade e conformidade dependem de dados originados fora da cadeia. Oracles surgiram para preencher essa lacuna, coletando fatos externos e fornecendo-os aos contratos de uma forma que os nós pudessem verificar e concordar.

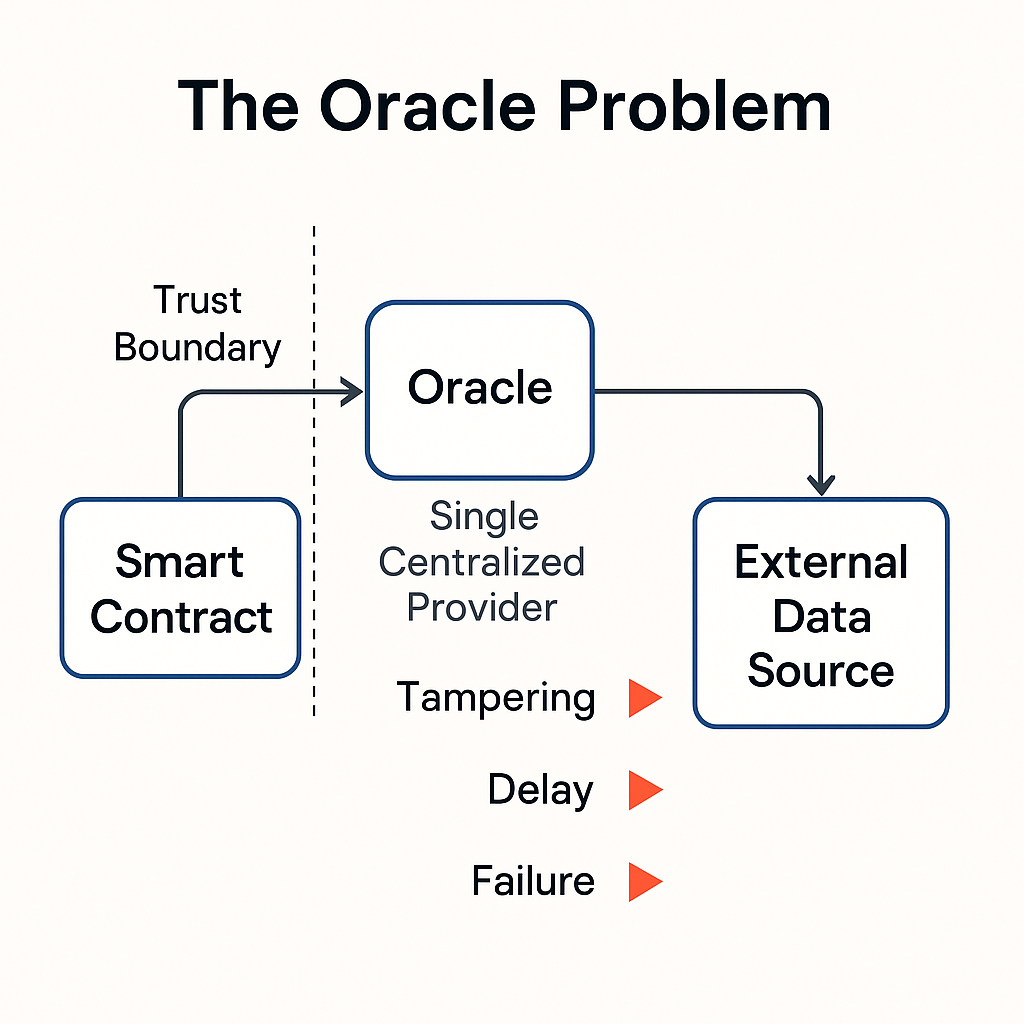

O problema oracle

A introdução de uma fonte de dados externa cria um novo limite de confiança. Se uma única parte controla os dados, o contrato herda a confiabilidade e os incentivos dessa parte. Uma entrada falsa ou atrasada pode resultar em liquidações, liquidações com preços incorretos ou protocolos interrompidos. O “problema oracle” é o desafio de entregar dados corretos e oportunos sem recriar um ponto centralizado de falha. As questões principais são quem fornece os dados, como múltiplas visões são reconciliadas e quais evidências a cadeia recebe para justificar a aceitação.

Os primeiros projetos de oracle

As abordagens iniciais eram relés simples que enviavam respostas de API sob demanda. Esses projetos facilitaram o desenvolvimento, mas concentraram riscos. Eles também tiveram dificuldades com latência durante períodos congestionados e não tinham responsabilidade clara quando os feeds divergiam da realidade. À medida que as finanças descentralizadas cresciam, os protocolos exigiam entradas de preços que fossem invioláveis e estivessem disponíveis dentro dos tempos de bloco. A resposta foi distribuir as responsabilidades do oracle entre operadores independentes e agregar seus relatórios on-chain.

Tipos de Oracle e direções de dados

Oracles diferem pela direção e natureza das informações que manipulam. Oracles de entrada introduzem fatos externos aos contratos, como preços de mercado, leituras meteorológicas, varreduras de remessas ou atestados de identidade. Oracles de saída permitem que os contratos acionem ações em sistemas externos, como iniciar um pagamento por meio de uma API bancária ou atualizar uma plataforma de logística.

Oracles de software obtêm dados de serviços web, enquanto oracles de hardware se originam de dispositivos como sensores e módulos seguros. Oracles entre cadeias comunicam o estado entre os livros-razão para que um contrato em uma cadeia possa reagir a eventos em outra. Cada variante deve abordar precisão, pontualidade e resistência à manipulação dentro de seu contexto.

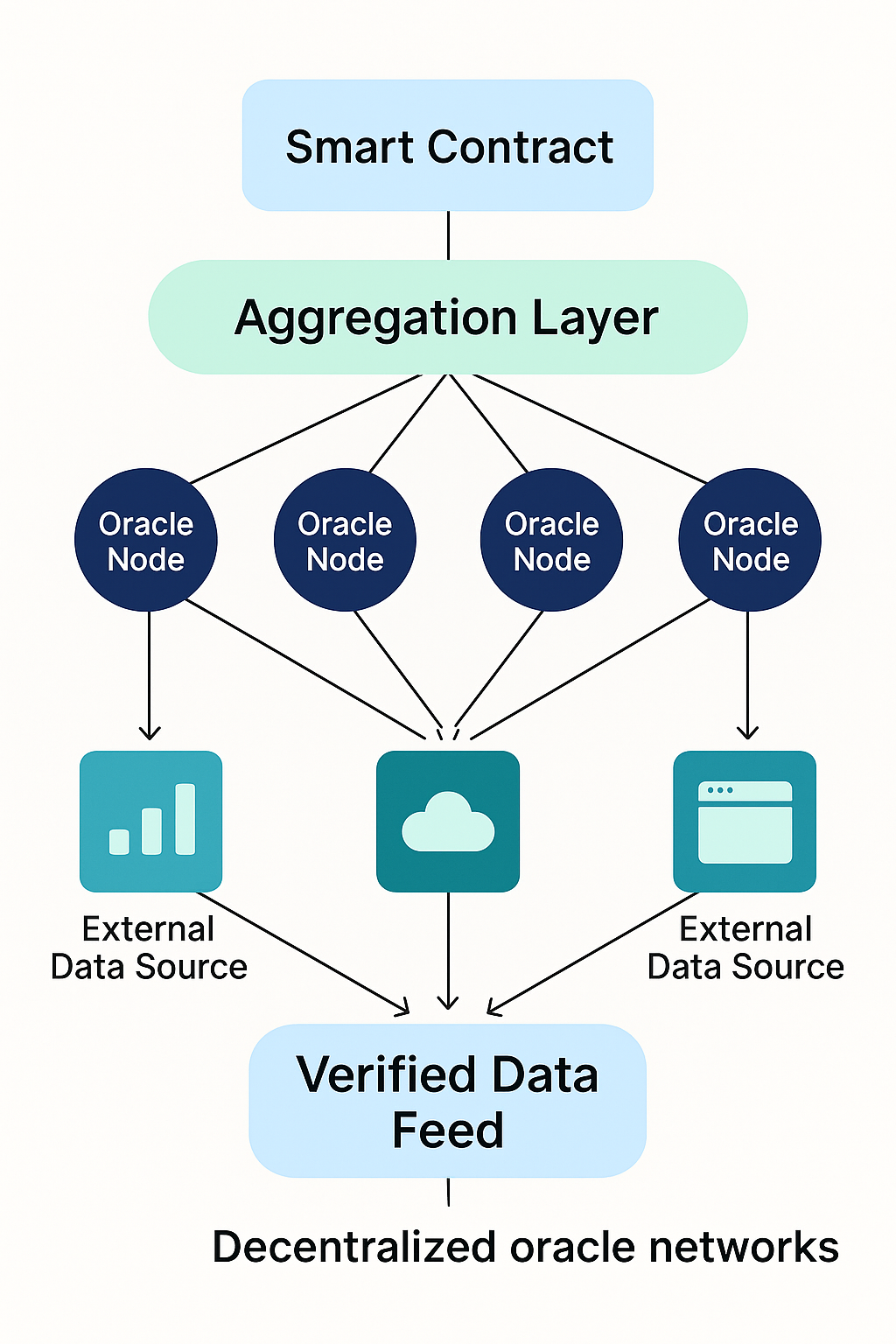

De feeds únicos a redes oracle descentralizadas

Redes oracle descentralizadas surgiram para reduzir a influência de qualquer provedor. Vários nós buscam dados de fontes heterogêneas, assinam suas observações e as inserem na cadeia. Os contratos leem um agregado, como uma mediana ou mediana ponderada. Essa arquitetura limita o impacto de repórteres defeituosos ou maliciosos, fornece redundância contra interrupções e permite auditoria transparente de atualizações de feed ao longo do tempo. Incentivos e penalidades em nível de rede alinham ainda mais o comportamento ao recompensar relatórios honestos e desencorajar desvios.

Verificação de dados e mecânica de entrega

Um fluxo típico começa fora da cadeia, onde os nós consultam fontes primárias e secundárias, normalizam formatos e aplicam verificações de integridade. As observações são assinadas e transportadas para um contrato agregador on-chain que verifica as assinaturas e calcula o resultado. A cadência de atualização equilibra o frescor com os custos do gas. Algumas redes usam atualizações baseadas em push vinculadas a limites de desvio de preço, enquanto outras permitem leituras baseadas em pull que acionam uma atualização sob demanda. Técnicas criptográficas, como assinaturas de limite ou computação multipartidária, podem compactar muitas atestações em uma prova compacta para reduzir o espaço ocupado na cadeia.

A mudança para redes oracle programáveis

Retransmissões de dados estáticos limitam a expressividade. Redes oracle programáveis estendem o modelo permitindo que códigos off-chain transformem, validem ou componham dados antes da entrega. Em vez de fornecer leituras meteorológicas brutas, um programa oracle pode avaliar os termos da política e calcular um parâmetro de pagamento. Em vez de encaminhar um único valor de API, ele pode reconciliar várias fontes, filtrar outliers, aplicar lógica específica de domínio e emitir um resultado auditável. Essa abordagem move certos cálculos para um ambiente que pode acessar toda a internet, preservando um link verificável para o consumidor on-chain.

Aleatoriedade verificável como um serviço oracle especializado

Aplicações que dependem do acaso exigem aleatoriedade imparcial e publicamente verificável. A pseudoaleatoriedade on-chain derivada de variáveis de bloco é previsível para mineradores e validadores. Funções aleatórias verificáveis resolvem isso fazendo com que um oracle produza um valor aleatório e uma prova de que o valor corresponde a um segredo confirmado e a uma semente de solicitação. Os contratos verificam a prova antes de usar o valor. Esse padrão sustenta loterias justas, mecânicas de jogos, características NFT aleatórias e qualquer alocação que deva resistir à manipulação.

Mensagens entre cadeias e provas de estado

À medida que os ecossistemas se fragmentavam em múltiplas cadeias, oracles começaram a transportar mensagens e atestados de estado entre eles. Os métodos mais simples dependem de federações que assinam observações sobre eventos em uma cadeia de origem. Projetos mais avançados combinam provas de cliente leve com atestados de comitê para provar a inclusão de eventos sem confiar em uma única parte. O objetivo é permitir que uma cadeia de destino aceite uma mensagem somente quando houver evidências suficientes de que ela foi finalizada na origem, reduzindo assim a superfície de ataque comum em arquiteturas de ponte ingênuas.

Modelos de segurança e modos de falha

A segurança da Oracle se baseia na diversidade de fontes de dados, independência dos operadores de nós, agregação robusta e políticas de atualização transparentes. Os invasores podem ter como alvo APIs, comprometer operadores, manipular mercados de baixa liquidez para influenciar preços relatados ou explorar lacunas de tempo entre atualizações. As defesas incluem listas de permissões de origem com sobreposição, reputação e participação para operadores, disjuntores baseados em desvio, verificação de limites e lógica de fallback que congela ou retarda atualizações quando anomalias são detectadas. A verificação formal dos contratos de agregação on-chain e o monitoramento contínuo do comportamento do feed reduzem ainda mais o risco operacional.

Incentivos econômicos e governança

Oracles confiáveis exigem economia sustentável. As redes compensam os operadores pela busca e reporte de dados e podem exigir garantias que podem ser reduzidas em caso de mau comportamento comprovado. Os modelos de taxas devem cobrir aquisição de dados, sobrecarga criptográfica e gas on-chain, permanecendo acessíveis aos consumidores. A governança determina como os feeds são criados, quais fontes são autorizadas, como os operadores são admitidos ou rotacionados e como os procedimentos de emergência são invocados. Políticas claras e pré-comprometidas reduzem a discricionariedade durante incidentes e melhoram a previsibilidade para os integradores.

Compensações entre desempenho, latência e custo

Maior descentralização geralmente implica mais assinaturas para coletar e mais verificação on-chain, o que aumenta a latência e o custo. Por outro lado, comitês menores ou revezamentos únicos reduzem despesas, mas expandem as premissas de confiança. A frequência de atualização também é importante: atualizações frequentes melhoram a atualização, mas aumentam o consumo de gas, enquanto atualizações esparsas podem ficar obsoletas durante a volatilidade. Projetos programáveis adicionam computação off-chain, o que oferece flexibilidade, mas introduz outra superfície que deve ser atestada ou auditada. Cada aplicativo seleciona um ponto entre essas compensações com base em sua tolerância a riscos e requisitos de pontualidade.

Conformidade, direitos de dados e procedência

Oracles interagem com dados que podem ser licenciados, regulamentados ou sensíveis à privacidade. Os provedores devem respeitar os termos de uso, manter registros de procedência e, em alguns casos, redigir ou agregar informações de identificação pessoal antes de publicar em registros públicos. Para locais regulamentados, feeds com identidade controlada e entrega autorizada podem ser necessários. Metadados de procedência e trilhas de auditoria ajudam os usuários posteriores a avaliar se um determinado valor foi produzido em condições aceitáveis.

Engenharia de confiabilidade e operações

Implantações práticas tratam redes Oracle como sistemas de produção com rigorosa observabilidade. Os operadores executam infraestrutura redundante em todas as regiões, monitoram a integridade da fonte e testam caminhos de failover. Feeds canários, relatórios paralelos e cenários de estresse simulados revelam fraquezas antes que elas afetem os consumidores. Os procedimentos de resposta a incidentes definem limites para pausar atualizações, rotacionar chaves ou alternar para fontes de fallback. As revisões pós-incidente retornam para a configuração, seleção de fonte e políticas do operador.

A trajetória da evolução do oracle

Os oracles começaram como pontes ad hoc que introduziram confiança significativa. Eles evoluíram para redes descentralizadas que agregam relatórios independentes e, depois, para sistemas programáveis que executam lógica de domínio fora da cadeia enquanto ancoram resultados on-chain. Serviços especializados, como aleatoriedade verificável e mensagens entre cadeias, ampliaram seu papel do fornecimento de dados para a coordenação entre sistemas. O ponto em comum é minimizar o controle unilateral e, ao mesmo tempo, oferecer a pontualidade e a expressividade que os casos de uso do mundo real exigem. À medida que as redes oracle programáveis amadurecem, elas funcionam menos como acessórios e mais como uma camada de execução paralela que complementa contratos on-chain, permitindo que aplicativos descentralizados interajam de forma segura e previsível com dados e cálculos externos.