Понимание оракулов и их эволюции

В этом модуле рассматривается основная проблема, которую решают оракулы: соединение изолированных блокчейнов с реальными данными. В нем объясняется проблема оракула, прослеживаются ранние централизованные решения и показывается, как возникли децентрализованные сети оракулов для сокращения единых точек отказа. Учащиеся также познакомятся с различными типами оракулов, механизмами проверки и доставки данных, а также с переходом к программируемым конструкциям, которые добавляют вычисления, случайность и межсетевое взаимодействие.

Зачем блокчейнам нужны оракулы

Смарт-контракты выполняются детерминированно, так что каждый узел получает одинаковый результат при одних и тех же входных данных. Это свойство обеспечивает консенсус, но изолирует блокчейны от внешнего мира. Не имея возможности потреблять информацию из реального мира, смарт-контракты могут реагировать только на события внутри сети. Рынки, страхование, логистика, азартные игры, идентификация личности и соблюдение нормативных требований — все это зависит от данных, которые возникают вне сети. Оракулы созданы для преодоления этого разрыва путем сбора внешних фактов и предоставления их в контракты таким образом, чтобы узлы могли их проверить и согласовать.

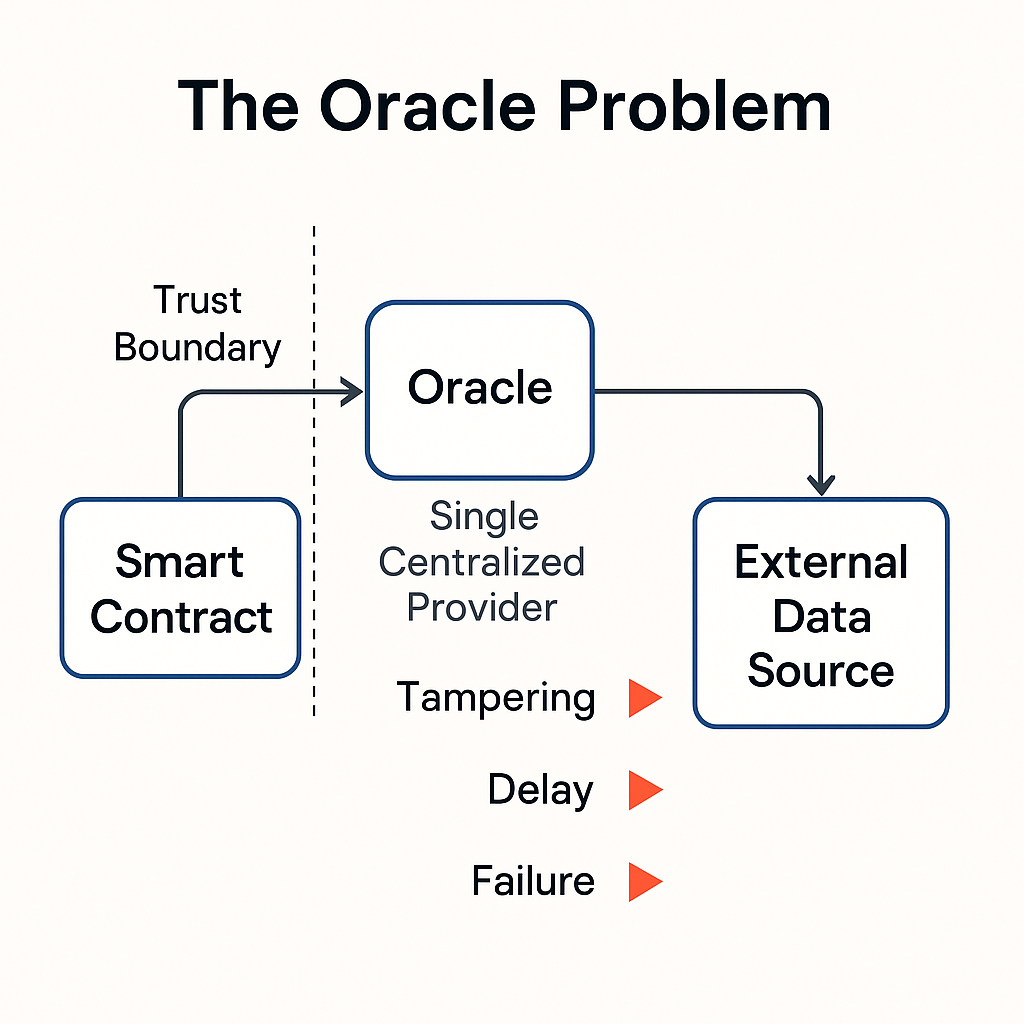

Проблема оракула

Внедрение внешнего источника данных создает новую границу доверия. Если данные контролирует одна сторона, контракт наследует надежность и стимулы этой стороны. Ложный или запоздалый ввод данных может привести к ликвидации, неверным расчетам или остановке протоколов. «Проблема оракула» — это задача предоставления правильных и своевременных данных без воссоздания централизованной точки отказа. Основные вопросы заключаются в том, кто предоставляет данные, как согласовываются различные точки зрения и какие доказательства получает блокчейн для обоснования принятия.

Ранние конструкции оракула

Первоначальные подходы представляли собой простые реле, которые передавали ответы API по требованию. Эти конструкции упрощали разработку, но несли в себе повышенный риск. Они также сталкивались с задержками в периоды высокой нагрузки и не несли четкой ответственности, когда данные расходились с реальностью. По мере развития децентрализованных финансов протоколы стали требовать ценовых входных данных, которые были бы одновременно защищены от несанкционированного доступа и доступны в течение времени формирования блока. Решением стало распределение обязанностей оракула среди независимых операторов и объединение их отчетов в блокчейне.

Типы оракулов и направления данных

Оракулы различаются по направлению и характеру обрабатываемой ими информации. Входящие оракулы вводят в контракты внешние факты, такие как рыночные цены, показания прогнозов погоды, сканирование отгрузок или подтверждения личности. Исходящие оракулы позволяют контрактам инициировать действия во внешних системах, например, инициировать выплату через банковский API или обновить логистическую платформу.

Программные оракулы получают данные из веб-сервисов, тогда как аппаратные оракулы получают данные из таких устройств, как датчики и защищенные модули. Кросс-блокчейн оракулы передают состояние между реестрами, чтобы контракт в одном блокчейне мог реагировать на события в другом. Каждый вариант должен обеспечивать точность, своевременность и устойчивость к манипуляциям в своем контексте.

От отдельных каналов к децентрализованным сетям оракулов

Децентрализованные сети оракулов появились для того, чтобы уменьшить влияние какого-либо одного провайдера. Несколько узлов получают данные из разнородных источников, подписывают свои наблюдения и фиксируют их в блокчейне. Контракты считывают совокупный показатель, такой как медиана или взвешенная медиана. Такая архитектура ограничивает влияние ошибочных или вредоносных репортеров, обеспечивает резервирование на случай сбоев и позволяет проводить прозрачный аудит обновлений каналов с течением времени. Сетевые стимулы и санкции еще больше выравнивают поведение, поощряя честную отчетность, препятствуя отклонениям.

Механизмы проверки и доставки данных

Типичный поток начинается вне сети, где узлы запрашивают первичные и вторичные источники, нормализуют форматы и применяют проверки работоспособности. Наблюдения подписываются и передаются в агрегаторный контракт, работающий в блокчейне, который проверяет подписи и вычисляет результат. Частота обновлений балансирует между актуальностью данных и расходами на газ. Некоторые сети используют обновления по принципу push, привязанные к порогам отклонения цены, в то время как другие позволяют получать данные по принципу pull, вызывая обновление по требованию. Криптографические методы, такие как пороговые подписи или многосторонние вычисления, позволяют сжать множество подтверждений в компактное доказательство, чтобы уменьшить объем данных в блокчейне.

Переход к программируемым сетям оракулов

Статические реле данных ограничивают выразительность. Программируемые сети оракулов расширяют модель, позволяя коду вне сети преобразовывать, проверять или составлять данные перед доставкой. Вместо предоставления необработанных данных о погоде программа-оракул может оценивать условия полиса и вычислять параметр выплаты. Вместо пересылки одного значения API он может согласовывать несколько источников, фильтровать выбросы, применять специфичную для домена логику и выдавать проверяемый результат. Такой подход позволяет перенести определенные вычисления в среду, которая может получить доступ ко всему интернету, сохраняя при этом проверяемую связь с потребителем в блокчейне.

Проверяемая случайность как специализированная служба оракула

Приложения, зависящие от случая, требуют беспристрастной, публично проверяемой случайности. Псевдослучайность в блокчейне, полученная из переменных блока, предсказуема для майнеров и валидаторов. Проверяемые случайные функции решают эту проблему, заставляя оракул генерировать случайное значение и доказательство того, что это значение соответствует зафиксированному секрету и начальному значению запроса. Контракты проверяют доказательства перед использованием значения. Эта модель лежит в основе честных лотерей, игровой механики, рандомизированных характеристик NFT и любого распределения, которое должно противостоять манипуляциям.

Обмен сообщениями между блокчейнами и доказательства состояний

По мере фрагментации экосистем на несколько блокчейнов оракулы начали передавать сообщения и подтверждения состояний между ними. Самые простые методы опираются на федерации, которые подписывают наблюдения о событиях в исходном блокчейне. Более продвинутые разработки объединяют доказательства на легком клиенте с аттестациями комитетов, чтобы доказать включение событий без необходимости доверять единственной стороне. Цель заключается в том, чтобы целевой блокчейн принимал сообщение только при наличии достаточных доказательств его финализации в исходном блокчейне, тем самым сокращая поверхность атаки, характерную для наивных архитектур мостов.

Модели безопасности и виды отказов

Безопасность оракула основана на разнообразии источников данных, независимости операторов узлов, надежном агрегировании и прозрачных политиках обновления. Злоумышленники могут атаковать API, взламывать операторов, манипулировать рынками с низкой ликвидностью, чтобы повлиять на объявленные цены, или использовать временные разрывы между обновлениями. Защитные механизмы включают в себя белые списки источников с перекрытием, репутацию и стейкинг для операторов, автоматические выключатели на основе отклонений, проверку границ и логику отката, которая останавливает или замедляет обновления при обнаружении аномалий. Формальная проверка контрактов на агрегацию в блокчейне и постоянный мониторинг поведения потока данных дополнительно снижают операционный риск.

Экономические стимулы и управление

Надежные оракулы требуют устойчивой экономики. Сети выплачивают операторам компенсацию за сбор и предоставление данных и могут потребовать залог, который может быть урезан в случае доказуемого неправомерного поведения. Модели комиссий должны охватывать сбор данных, криптографические накладные расходы и газ в блокчейне, оставаясь при этом доступными для потребителей. Управление определяет, как создаются каналы, какие источники авторизованы, как допускаются или меняются операторы и как применяются процедуры реагирования на чрезвычайные ситуации. Четкие, заранее определенные политики сокращают свободу действий во время инцидентов и повышают предсказуемость для интеграторов.

Компромиссы между производительностью, задержкой и стоимостью

Более высокая децентрализация часто подразумевает необходимость сбора большего количества подписей и проведения дополнительных проверок внутри сети, что увеличивает задержку и затраты. Напротив, меньшие по размеру комитеты или отдельные звенья сокращают расходы, но расширяют рамки доверия. Частота обновлений также имеет значение: частые обновления улучшают актуальность, но увеличивают расход газа, в то время как редкие обновления могут оказаться устаревшими в периоды волатильности. Программируемые конструкции добавляют вычисления вне блокчейна, что обеспечивает гибкость, но вводит еще одну поверхность, которая должна быть сертифицирована или проверена. Каждое приложение выбирает точку среди этих компромиссов на основе своих требований к устойчивости к риску и своевременности.

Соответствие, права на данные и происхождение

Оракулы взаимодействуют с данными, которые могут быть лицензированы, регламентированы или иметь конфиденциальный характер. Провайдеры должны соблюдать условия использования, вести записи о происхождении данных и в некоторых случаях редактировать или объединять персональные данные перед публикацией в публичных реестрах. Для регулируемых площадок могут потребоваться каналы с защитой личности и разрешенная доставка. Метаданные о происхождении и контрольные журналы помогают последующим пользователям оценить, было ли данное значение создано в приемлемых условиях.

Инженерия надёжности и эксплуатация

При практическом развертывании сети оракулов рассматриваются как производственные системы со строгой наблюдаемостью. Операторы управляют резервной инфраструктурой в разных регионах, следят за состоянием источников и тестируют пути аварийного переключения. Canary-каналы, теневые отчеты и смоделированные стрессовые сценарии выявляют слабые места до того, как они повлияют на потребителей. Процедуры реагирования на инциденты определяют пороговые значения для приостановки обновлений, ротации ключей или переключения на резервные источники. Пост-инцидентные проверки позволяют внести изменения в конфигурацию, выбор источника и политики оператора.

Траектория эволюции оракула

Оракулы начинались как специальные мосты, которые способствовали укреплению доверия. Они эволюционировали в децентрализованные сети, которые агрегируют независимые отчеты, а затем в программируемые системы, которые выполняют логику домена вне блокчейна и при этом закрепляют результаты в блокчейне. Специализированные сервисы, такие как проверяемая случайность и кросс-блокчейн обмен сообщениями, расширили свою роль от предоставления данных до координации между системами. Общая идея — минимизация одностороннего контроля при обеспечении своевременности и выразительности, которых требуют реальные сценарии использования. По мере развития программируемых сетей оракулов они функционируют не столько как аксессуары, сколько как параллельный уровень выполнения, который дополняет ончейн-контракты, позволяя децентрализованным приложениям безопасно и предсказуемо взаимодействовать с внешними данными и вычислениями.