Rapport approfondi sur le secteur des crypto-monnaies axées sur la confidentialité : de l'actif anonyme à la migration paradigmique vers une infrastructure de confidentialité conforme

Auteur : École de croissance Huobi|

Résumé

Alors que la part des fonds institutionnels sur le marché des cryptomonnaies continue de croître, la confidentialité passe d’une revendication marginale d’anonymat à une capacité infrastructurelle clé pour l’intégration de la blockchain dans le système financier réel. La transparence publique de la blockchain a longtemps été considérée comme sa proposition de valeur la plus fondamentale, mais avec la participation des institutions devenant dominante, cette caractéristique montre ses limites structurelles. Pour les entreprises et les institutions financières, l’exposition complète des relations transactionnelles, des structures de positions et du rythme stratégique constitue déjà un risque commercial majeur. La confidentialité n’est donc plus une simple question idéologique, mais une condition nécessaire à la montée en puissance et à l’institutionnalisation de la blockchain. La compétition dans la voie de la confidentialité évolue également, passant de la “force de l’anonymat” à la “capacité d’adaptation institutionnelle”.

1. Le plafond institutionnel de la confidentialité totalement anonyme : avantages et limites du modèle Monero

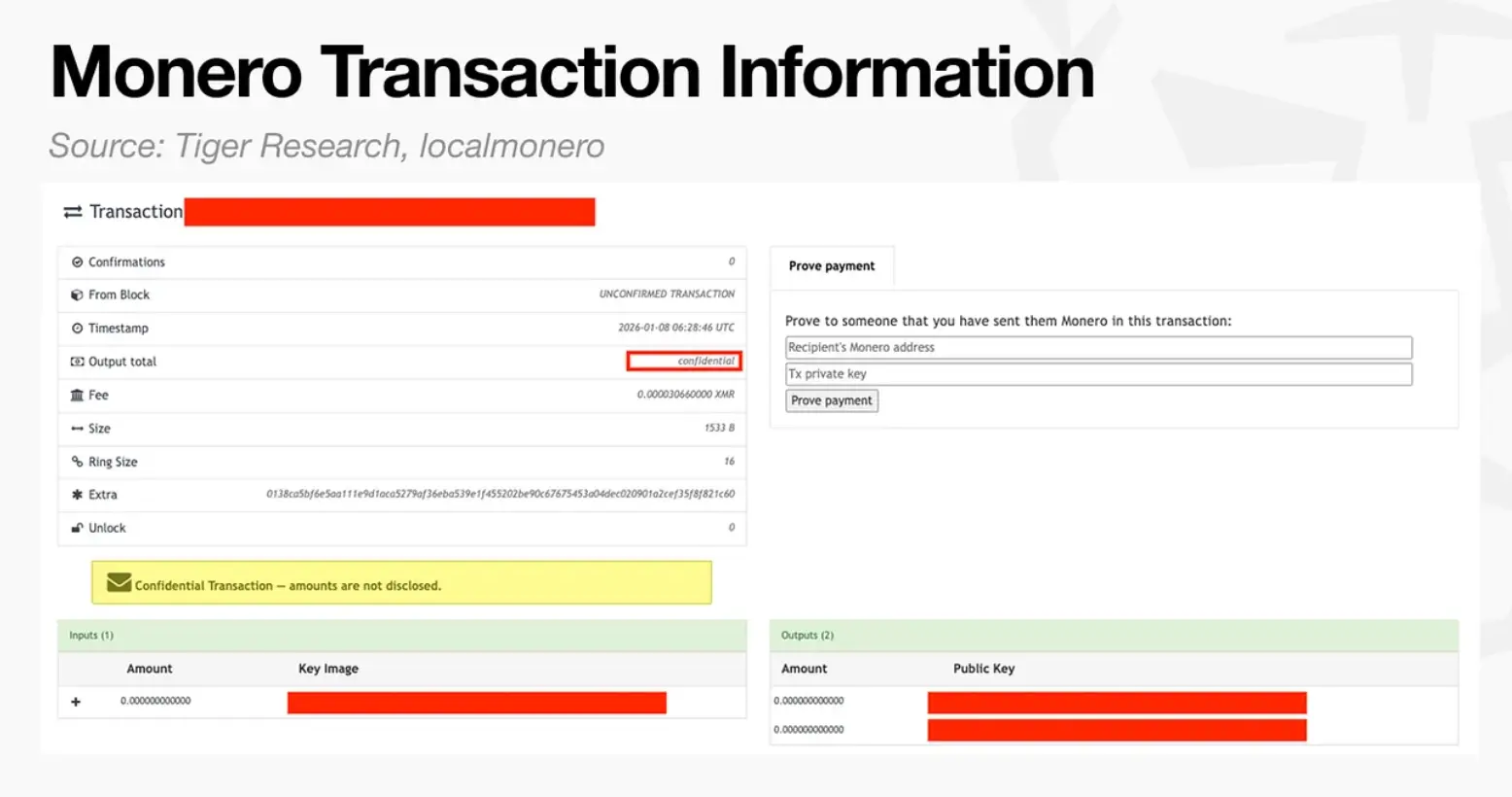

Le modèle de confidentialité totalement anonyme représenté par Monero constitue la voie technologique la plus ancienne et la plus “purement” orientée dans la voie de la confidentialité. Son objectif central n’est pas de faire un compromis entre transparence et confidentialité, mais de réduire au minimum l’information observable sur la chaîne, afin de couper autant que possible la capacité d’un tiers à extraire la sémantique des transactions à partir du registre public. Sur cette base, Monero utilise des mécanismes tels que la signature en cercle, les adresses furtives (stealth address) et les transactions confidentielles (RingCT) pour inclure simultanément dans la zone de dissimulation trois éléments : l’expéditeur, le destinataire et le montant. Un observateur externe peut confirmer qu’une transaction a eu lieu, mais il lui est difficile de reconstituer de manière déterministe le chemin de la transaction, l’adversaire ou la valeur. Pour un utilisateur individuel, cette expérience de “confidentialité par défaut, inconditionnelle” est très attrayante — elle transforme la confidentialité d’une fonction optionnelle en une norme systémique, réduisant considérablement le risque que “les comportements financiers soient suivis à long terme par des outils d’analyse de données”, tout en permettant à l’utilisateur d’accéder à une anonymat et une non-connexion proches de la cash pour les paiements, transferts et détention d’actifs.

Sur le plan technique, la valeur de la confidentialité totalement anonyme ne réside pas seulement dans la “masquage”, mais aussi dans sa conception systémique pour contrer l’analyse sur la chaîne. La plus grande externalité d’une chaîne transparente est la “surveillance composable” : les informations publiques d’une seule transaction sont continuellement assemblées comme un puzzle, et par le biais de regroupements d’adresses, de reconnaissance de modèles comportementaux, de validation croisée de données hors chaîne, elles sont progressivement reliées à une identité réelle, formant ainsi une “image financière” qui peut être tarifée ou abusée. La signification de Monero est qu’elle élève le coût de cette voie à un niveau suffisant pour modifier le comportement — lorsque l’attribution à grande échelle et à faible coût n’est plus fiable, la dissuasion de la surveillance et la faisabilité de la fraude diminuent simultanément. En d’autres termes, Monero ne sert pas uniquement “aux personnes mal intentionnées”, mais répond aussi à une réalité plus fondamentale : dans un environnement numérique, la confidentialité elle-même fait partie de la sécurité. Cependant, le problème fondamental de la confidentialité totalement anonyme est que son anonymat est irrévocable et inconditionnel. Pour les institutions financières, les informations transactionnelles sont non seulement essentielles pour la gestion des risques internes et l’audit, mais aussi un devoir légal sous la régulation. Ces institutions doivent conserver une chaîne de preuves traçables, explicables et soumises à soumission dans le cadre du KYC/AML, de la conformité aux sanctions, de la gestion des risques des contreparties, de la lutte contre la fraude, de la fiscalité et de l’audit comptable. Les systèmes totalement anonymes “verrouillent” ces informations au niveau du protocole, ce qui empêche même, en cas de volonté subjective de conformité, de respecter la conformité structurelle : lorsque les régulateurs demandent d’expliquer l’origine des fonds, de prouver l’identité des contreparties ou de fournir le montant et l’objectif de la transaction, il est impossible pour l’institution de reconstituer ces informations clés sur la chaîne ou de fournir une divulgation vérifiable à un tiers. Il ne s’agit pas d’un “manque de compréhension technique de la part des régulateurs”, mais d’un conflit direct entre l’objectif institutionnel et la conception technique — le fondement du système financier moderne est “l’audit nécessaire en cas de besoin”, tandis que celui de la confidentialité totalement anonyme est “inaccessible à tout moment”.

Ce conflit se manifeste extérieurement par le rejet systématique par les infrastructures financières traditionnelles des actifs à forte anonymat : suppression sur les plateformes d’échange, absence de support par les institutions de paiement et de garde, impossibilité pour les fonds conformes d’y accéder. Il est important de noter que cela ne signifie pas que la demande réelle disparaît. Au contraire, la demande migre souvent vers des canaux plus discrets et à friction plus élevée, créant un “vide réglementaire” et une prospérité des “intermédiaires gris”. Dans le cas de Monero, les services d’échange instantané ont, à certaines périodes, pris en charge une forte demande d’achat et d’échange, les utilisateurs acceptant des spreads et des frais plus élevés pour la disponibilité, tout en supportant le gel des fonds, le risque de contrepartie et l’opacité de l’information. Plus important encore, le modèle commercial de ces intermédiaires peut introduire une pression structurelle continue : lorsque les prestataires convertissent rapidement les frais Monero en stablecoins pour les encaisser, le marché voit apparaître une vente passive continue, sans lien avec la demande réelle, mais qui exerce une pression à la baisse sur le prix à long terme. Un paradoxe apparaît alors : plus les canaux conformes sont exclus, plus la demande se concentre dans des intermédiaires à friction élevée ; plus ces intermédiaires sont puissants, plus le prix est déformé ; plus le prix est déformé, plus il devient difficile pour les fonds traditionnels d’évaluer et d’accéder au marché “normal”, créant un cercle vicieux. Ce processus n’est pas une “rejet de la confidentialité par le marché”, mais le résultat d’une co-construction entre cadre institutionnel et canaux.

Ainsi, l’évaluation du modèle Monero ne doit pas se limiter à un débat moral, mais revenir à la réalité de la compatibilité institutionnelle : la confidentialité totalement anonyme est “sûre par défaut” dans le monde individuel, mais “inaccessible par défaut” dans le monde institutionnel. Plus ses avantages sont extrêmes, plus ses limites sont rigides. Même si la narration sur la confidentialité s’intensifie à l’avenir, le principal champ de bataille des actifs totalement anonymes restera probablement dans les besoins non institutionnels et les communautés spécifiques ; dans l’ère institutionnelle, la finance mainstream privilégiera probablement “l’anonymat contrôlable” et “la divulgation sélective” — protégeant à la fois la confidentialité commerciale et la vie privée des utilisateurs, tout en étant capable, sous autorisation, de fournir des preuves pour l’audit et la régulation. En d’autres termes, Monero n’est pas un échec technologique, mais il est enfermé dans un scénario d’utilisation difficilement compatible avec le cadre institutionnel : il prouve que l’anonymat fort est réalisable sur le plan technique, mais démontre aussi, de manière tout aussi claire, qu’avec l’entrée de la finance dans une ère de conformité, la compétition en matière de confidentialité se déplacera du “pouvoir tout cacher” vers “pouvoir tout prouver quand c’est nécessaire”.

2. La montée de la confidentialité sélective

Dans le contexte où la confidentialité totalement anonyme atteint progressivement ses plafonds institutionnels, la voie de la confidentialité commence à changer de direction. La “confidentialité sélective” devient une nouvelle voie d’équilibre technologique et institutionnel, son cœur n’étant pas la lutte contre la transparence, mais l’introduction, sur un registre de comptabilité par défaut vérifiable, d’une couche de confidentialité contrôlable, autorisable et divulguable. La logique fondamentale de cette transition est que la confidentialité n’est plus vue comme une échappatoire à la régulation, mais comme une capacité infrastructurelle pouvant être intégrée dans le cadre institutionnel. Zcash est l’une des premières expérimentations représentatives de cette voie de confidentialité sélective. Son architecture, combinant adresses transparentes (t-address) et adresses shielded (z-address), offre aux utilisateurs la liberté de choisir entre transparence et confidentialité. Lorsqu’un utilisateur utilise une adresse shielded, l’expéditeur, le destinataire et le montant sont cryptés et stockés sur la chaîne ; en cas de besoin de conformité ou d’audit, l’utilisateur peut révéler l’intégralité des informations transactionnelles à un tiers spécifique via une “clé de visualisation”. Cette architecture constitue une étape importante dans la conception : elle affirme pour la première fois dans un projet de confidentialité mainstream que la confidentialité n’a pas besoin de sacrifier la vérifiabilité, et que conformité ne signifie pas nécessairement transparence totale.

Du point de vue de l’évolution institutionnelle, la valeur de Zcash ne réside pas dans son taux d’adoption, mais dans sa “preuve de concept”. Elle démontre que la confidentialité peut être une option plutôt qu’un état par défaut du système, et que les outils cryptographiques peuvent réserver une interface technique pour la divulgation réglementaire. Cela est particulièrement important dans le contexte réglementaire actuel : les principales juridictions mondiales ne rejettent pas la confidentialité en soi, mais refusent “l’anonymat non vérifiable”. La conception de Zcash répond précisément à cette préoccupation centrale. Cependant, lorsque la confidentialité sélective passe du “outil de transfert personnel” à “l’infrastructure transactionnelle institutionnelle”, ses limites structurelles commencent à apparaître. Son modèle de confidentialité reste essentiellement une dichotomie binaire : une transaction doit être entièrement publique ou entièrement cachée. Pour les scénarios financiers réels, cette structure binaire est trop grossière. Les transactions institutionnelles ne concernent pas uniquement “les deux parties” ; elles impliquent plusieurs acteurs et responsabilités : les contreparties doivent confirmer les conditions de performance, les organismes de compensation et de règlement doivent connaître le montant et le calendrier, les auditeurs doivent vérifier l’intégralité des enregistrements, et les régulateurs peuvent ne s’intéresser qu’à l’origine des fonds et à la conformité. Ces besoins en information sont à la fois asymétriques et non totalement chevauchants.

Dans ce contexte, Zcash ne peut pas décomposer et différencier l’autorisation des informations transactionnelles. Les institutions ne peuvent pas simplement divulguer “les informations nécessaires”, mais doivent faire un choix entre “tout révéler” et “tout cacher”. Cela signifie qu’en présence de processus financiers complexes, Zcash risque soit de divulguer trop d’informations sensibles, soit de ne pas satisfaire aux exigences minimales de conformité. Sa capacité de confidentialité devient difficile à intégrer dans un flux de travail institutionnel réel, se limitant à une utilisation marginale ou expérimentale. En contraste, Canton Network représente une autre approche de confidentialité sélective. Canton ne part pas d’un “actif anonyme”, mais conçoit directement la confidentialité comme une gestion de l’accès à l’information, en intégrant la logique dans les processus et contraintes institutionnels. Avec le langage de contrats intelligents Daml, Canton décompose une transaction en plusieurs composants logiques, où chaque participant ne voit que les données auxquelles il a accès selon ses droits, le reste étant isolé au niveau du protocole. Ce changement est fondamental. La confidentialité n’est plus une propriété additionnelle après la transaction, mais intégrée dans la structure du contrat et le système de permissions, devenant une partie intégrante du processus de conformité.

D’un point de vue macro, la différence entre Zcash et Canton illustre la divergence dans la voie de la confidentialité. La première reste ancrée dans l’univers cryptographique natif, cherchant un équilibre entre vie privée individuelle et conformité ; la seconde adopte activement le système financier réel, en intégrant la confidentialité dans la conception, le processus et la régulation. Avec la croissance continue des fonds institutionnels dans le marché crypto, le champ principal de la confidentialité évoluera également. Le futur de la compétition ne sera plus de savoir qui peut cacher le plus, mais qui peut, sans révéler d’informations inutiles, être régulé, audité et massivement utilisé. Sur cette base, la confidentialité sélective n’est plus simplement une voie technologique, mais une étape incontournable vers la finance mainstream.

3. Confidentialité 2.0 : de la dissimulation des transactions à la montée en puissance de l’infrastructure du calcul privé

Lorsque la confidentialité est redéfinie comme une condition nécessaire à l’intégration des institutions dans la blockchain, les limites technologiques et la valeur de la voie de la confidentialité s’étendent également. La confidentialité n’est plus seulement “la capacité de voir ou non une transaction”, mais évolue vers des questions plus fondamentales : dans un environnement où les données ne sont pas exposées, le système peut-il effectuer des calculs, collaborer et prendre des décisions ? Ce changement marque l’entrée dans la phase 2.0 de la confidentialité, où la confidentialité devient une infrastructure de base universelle, passant du simple “actif confidentiel / transfert confidentiel” de la phase 1.0 à une capacité de calcul confidentiel. Dans la période 1.0, l’attention technique portait principalement sur “ce qu’il faut cacher” et “comment cacher”, c’est-à-dire comment dissimuler le chemin de la transaction, le montant et l’identité ; dans la phase 2.0, l’attention se tourne vers “ce qu’on peut faire en restant caché”. Cette différence est cruciale. Les institutions ne veulent pas seulement des transferts confidentiels, mais aussi réaliser des opérations complexes telles que la correspondance de transactions, le calcul des risques, la compensation, l’exécution de stratégies et l’analyse de données, sous la condition que la confidentialité couvre tous ces aspects. Si la confidentialité ne couvre que la couche de paiement, sans couvrir la logique métier, sa valeur pour les institutions reste limitée.

Aztec Network représente la première forme de cette évolution dans l’écosystème blockchain. Aztec ne considère pas la confidentialité comme un outil contre la transparence, mais l’intègre comme une propriété programmable dans l’environnement d’exécution des contrats intelligents. Grâce à une architecture de Rollup basée sur des preuves à zéro connaissance, Aztec permet aux développeurs de définir finement, au niveau du contrat, quels états sont privés et lesquels sont publics, réalisant une logique hybride “partiellement confidentielle, partiellement transparente”. Cette capacité permet d’étendre la confidentialité au-delà des simples transferts, pour couvrir le prêt, la gestion de coffre-fort, la gouvernance DAO et d’autres structures financières complexes. Cependant, la confidentialité 2.0 ne se limite pas à l’univers natif de la blockchain. Avec l’émergence de l’IA, des finances intensives en données et des besoins de collaboration interinstitutionnelle, se limiter aux preuves à zéro connaissance sur la chaîne devient insuffisant. La voie de la confidentialité évolue donc vers un “réseau de calcul confidentiel” plus large. Nillion, Arcium et d’autres projets naissent dans ce contexte. Leur caractéristique commune est qu’ils ne cherchent pas à remplacer la blockchain, mais à agir comme une couche de collaboration confidentielle entre la blockchain et les applications réelles. En combinant le calcul multipartite sécurisé (MPC), le chiffrement homomorphe complet (FHE) et les preuves à zéro connaissance (ZKP), les données peuvent être stockées, appelées et calculées dans un état entièrement crypté, sans que les participants aient besoin d’accéder aux données brutes, tout en réalisant des inférences de modèles, des évaluations de risques ou des stratégies. Cette capacité élève la confidentialité du simple attribut transactionnel à une capacité de calcul, avec un marché potentiel qui s’étend à l’inférence IA, aux transactions en pool opaque, à la divulgation de données RWA et à la collaboration inter-entreprises.

Par rapport aux monnaies privées traditionnelles, la logique de valeur des projets de calcul confidentiel change radicalement. Ils ne dépendent pas d’un “prime de confidentialité” comme narration principale, mais de leur “fonctionnalité irremplaçable”. Lorsqu’un certain calcul ne peut pas être effectué dans un environnement public, ou qu’il entraînerait de graves risques commerciaux ou de sécurité en clair, le calcul confidentiel n’est plus une question de “besoin ou non”, mais de “impossibilité de fonctionner sans lui”. Cela confère pour la première fois à la voie de la confidentialité un potentiel de “barrière technologique fondamentale” : une fois que les données, modèles et processus sont consolidés dans un réseau de calcul confidentiel, le coût de migration devient nettement supérieur à celui d’un protocole DeFi ordinaire. La phase 2.0 de la confidentialité se caractérise également par une ingénierie, une modularité et une invisibilité accrues. La confidentialité n’existe plus sous la forme explicite de “monnaies privées” ou “protocoles de confidentialité”, mais est décomposée en modules réutilisables intégrés dans les portefeuilles, l’abstraction de comptes, Layer2, ponts cross-chain et systèmes d’entreprise. Les utilisateurs finaux ne réalisent peut-être pas qu’ils “utilisent la confidentialité”, mais leur solde, leur stratégie de transaction, leur lien d’identité et leur comportement sont protégés par défaut. Cette “confidentialité invisible” correspond mieux à la voie d’adoption à grande échelle.

Par ailleurs, l’attention réglementaire évolue également. Dans la phase 1.0, la question centrale était “l’anonymat existe-t-il ou non ?”, tandis que dans la phase 2.0, la question devient “peut-on vérifier la conformité sans exposer les données brutes ?”. La preuve à zéro connaissance, le calcul vérifiable et la conformité par règles deviennent des interfaces clés de dialogue entre projets de calcul confidentiel et environnement réglementaire. La confidentialité n’est plus vue comme une source de risque, mais comme un moyen technique de réaliser la conformité. En résumé, la confidentialité 2.0 n’est pas une simple mise à niveau des monnaies privées, mais une réponse systémique à “l’intégration de la blockchain dans l’économie réelle”. Elle déplace la compétition dans la voie de la confidentialité du niveau des actifs vers celui de l’exécution, du paiement vers le calcul, et de l’idéologie vers la capacité d’ingénierie. Dans l’ère institutionnelle, les projets de confidentialité à long terme ont peut-être moins de “mystère”, mais seront forcément “plus utilisables”. La confidentialité calculée est la concrétisation technique de cette logique.

4. Conclusion

Dans une perspective globale, la ligne de partage essentielle dans la voie de la confidentialité n’est plus “y a-t-il confidentialité ou non”, mais “comment utiliser la confidentialité dans un cadre conforme”. Le modèle totalement anonyme possède une valeur de sécurité irremplaçable au niveau individuel, mais son inaccessibilité réglementaire empêche son usage dans la finance institutionnelle ; la confidentialité sélective, avec ses mécanismes de divulgation et d’autorisation, offre une interface technique viable entre confidentialité et régulation ; et l’émergence de la confidentialité 2.0 élève la confidentialité du simple attribut d’actif à une capacité infrastructurelle de calcul et de collaboration. À l’avenir, la confidentialité ne sera plus une fonction explicite, mais intégrée par défaut dans divers processus financiers et de gestion de données. Les projets de confidentialité à long terme, qui auront une valeur durable, ne seront pas forcément les plus “mystérieux”, mais ceux qui seront “les plus utilisables, vérifiables et conformes”. C’est cette étape clé qui marque la transition de la voie de la confidentialité de l’expérimentation vers la maturité.